|

|

Гомофоническая подстановка

| Алфавит открытого текста | А | Б | … | Е | Ж | З | … | М | Н | … |

| Алфавит шифртек- | ||||||||||

Шифртекст: "76 17 32 97 55 31".

Таким образом, при гомофонической замене каждая буква открытого текста заменяется по очереди цифрами соответствующего столбца.

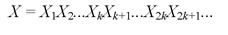

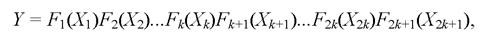

Полиалфавитная подстановка использует несколько алфавитов шиф-ртекста. Пусть используется k алфавитов. Тогда открытый текст

заменяется шифртекстом

где Fi(Xj) – символ шифртекста алфавита i для символа открытого текста Xj.

Полиграммная замена формируется из одного алфавита с помощью специальных правил. В качестве примера рассмотрим шифр Плэйфера.

В этом шифре алфавит располагается в матрице. Открытый текст разбивается на пары символов XiXi+1. Каждая пара символов открытого текста заменяется на пару символов из матрицы следующим образом:

если символы находятся в одной строке, то каждый из символов пары заменяется на стоящий правее его (за последним символом в строке следует первый);

если символы находятся в одном столбце, то каждый символ пары заменяется на символ, расположенный ниже его в столбце (за последним нижним символом следует верхний);

если символы пары находятся в разных строках и столбцах, то они считаются противоположными углами прямоугольника. Символ, находящийся в левом углу, заменяется на символ, стоящий в другом левом углу; замена символа, находящегося в правом углу, осуществляется аналогично;

• если в открытом тексте встречаются два одинаковых символа под

ряд, то перед шифрованием между ними вставляется специальный символ

(например, тире).

Пример.Открытый текст: "ШИФР_ПЛЭЙФЕРА.". Матрица алфавита представлена в табл.3. 2.6.

Матрица алфавита

Шифртекст: "РДИЫ,-СТ-И.ЖЧС".

При рассмотрении этих видов шифров становится очевидным, что чем больше длина ключа, тем лучше шифр. Существенного улучшения свойств шифртекста можно достигнуть при использовании шифров с автоключом.

Шифр, в котором сам открытый текст или получающаяся криптограмма используются в качестве "ключа", называется шифром с автоключом. Шифрование в этом случае начинается с ключа, называемого первичным, и продолжается с помощью открытого текста или криптограммы, смещенной на длину первичного ключа.

Пример. Открытый текст: "ШИФРОВАНИЕ_ЗАМЕНОЙ". Первичный

13)

К достоинствам блочных шифров относят похожесть процедур шифрования и расшифрования, которые, как правило, отличаются лишь порядком действий. Это упрощает создание устройств шифрования, так как позволяет использовать одни и те же блоки в цепях шифрования и дешифрования. Особенностью блочного шифра является обработка блока нескольких байт за одну итерацию (как правило 8 или 16).Блочные криптосистемы разбивают текст сообщения на отдельные блоки и затем осуществляют преобразование этих блоков с использованием ключа.

Недостатки

Размер блоков шифрования определяется разработчиком шифра из условия

достижения необходимой криптостойкости. Выбор недостаточного размера блоков сделает возможным криптоанализ на основе статистических закономерностей. С другой стороны, неоправданное увеличение размера блока сделает шифр громоздким и неудобным для применения, поэтому в данном вопросе необходимо искать компромисс. В подавляющем большинстве известных автору шифров рассматриваемой архитектуры используется размер блока, равный 64 битам

Первый и самый серьезный недостаток простой замены заключается в том, что в этом режиме зашифрование одинаковых блоков исходного текста дает в результате идентичные блоки шифртекста, что облегчает задачу криптоаналитика. Действительно, на основе только шифрованных данных он может сделать некоторые заключения о свойствах исходного текста, что, конечно же, не является достоинством шифра.

Приведем типичный пример: пусть зашифрованию подвергается информация на

гибком магнитном диске. Редко встречается ситуация, когда данные занимают весь диск,

как правило значительная его часть остается свободной. Часть дискеты, никогда не

содержавшая полезной информации, обычно заполнена фиксированными кодами,

записанными туда при форматировании, и при ее зашифровании мы получим

фиксированные блоки шифртекста. Тогда, анализируя данную дискету, криптоаналитик

сможет определить с точностью до нескольких байтов размер массива полезной

информации, содержащейся на ней, что в ряде случаев, например, если формат и содержание сообщения связаны с размером соответствующего файла, может облегчить ему задачу дешифрования.

Второй недостаток, имеющий место при использовании блочного шифра в режиме

простой замены, обусловлен проблемой неполных блоков, или “хвостов”. Так как в данном

режиме криптопреобразованию подвергаются лишь блоки фиксированного размера,

возникает проблема, если размер шифруемого сообщения не кратен размеру блока

используемого криптоалгоритма. Суть проблемы заключается в том, чем и как дополнять

“хвосты” до полноразмерных блоков, чтобы это было удобно в использовании и не снижало

криптостойкости шифра. Рассмотрим возможные пути решения данной проблемы:

_ можно дополнить “хвост” фиксированными данными – например, нулями. Это, однако, существенно

снизит криптостойкость последнего блока, так как криптоаналитику, обладающему информацией о

способе дополнения “хвоста”, потребуется выполнить перебор по множеству возможных значений

этого блока, гораздо меньшему, чем полное пространство значений блока.

_ можно дополнять “хвосты” данными из полных блоков. В целом это неплохое решение, но оно не

работает, если неполный блок – единственный, то есть если длина сообщения меньше размера блока

шифра. Кроме того, используя данный подход, мы рано или поздно столкнемся с ситуацией, когда для

дополнения “хвоста” будут использованы фиксированные части сообщения, обладающие

недостаточной неопределенностью для криптоаналитика. Так, например, многие сообщения

начинаются с грифа, который может принимать всего два – три возможных значения, а различных форм

его записи в текстовом виде может быть максимум несколько десятков вариантов. Если для

дополнения “хвоста” используется часть такого блока, то складывается ситуация, подобная

рассмотренной в предыдущем пункте – “хвост” может стать легкой добычей криптоаналитика.

_ применение для дополнения “хвоста” отдельного постоянного секретного элемента не подходит по той

же самой причине, что и первый способ – использование данного элемента по частям делает его

уязвимым к криптоанализу. Такая схема оказывается беззащитной перед анализом на основе

выбранного открытого текста. Кроме того, данный способ увеличивает общий объем секретной

(ключевой) информации, что весьма нежелательно.

_ пожалуй, наилучший возможный способ заключается в том, чтобы использовать для дополнения

“хвоста” данные с аппаратного датчика случайных чисел. Здесь нужен датчик, вырабатывающий

действительно случайные числа, имеющие высокое статистическое качество. По этой причине

различные программные датчики ПСЧ здесь не подходят. В силу этого часто такой способ оказывается

неприемлемым по экономическим соображениям, так как требует наличия на каждом компьютере-

шифрователе весьма дорогостоящей аппаратной компоненты.

Как мы видим, вторая проблема шифрования в режиме простой замены также не

имеет эффективного и вместе с тем экономичного решения. Кроме того, эта проблема

создает еще одну, чисто техническую сложность – после зашифрования в режиме простой

замены все разряды полученного блока станут значащими, а это значит, что вместе с

шифртекстом необходимо теперь хранить размер (число битов или байтов) последнего,

неполного блока исходного текста, что приводит к изменению его размера, а это в некоторых

случаях нежелательно.

Третий недостаток шифрования в режиме простой замены заключается в его

неустойчивости перед модификацией сообщения, заключающейся в перестановке блоков

шифртекста. Действительно, если мы вносим изменения в блок шифртекста “наобум” то

скорее всего после расшифрования он окажется “запорченным”, то есть его содержимое

будет бессмысленным. Причина этого заключается в том, что все естественные и

искусственные языки имеют огромную избыточность, а изменения, внесенные в блок

шифртекста случайным, то есть непредсказуемым для нас образом, влияют на

соответствующие расшифрованные данные и вероятность получить имеющий смысл

результат крайне мала. Другое дело, если мы просто меняем местами, удаляем или

дублируем блоки шифрованного сообщения. В этом случае мы можем получить результат,

имеющий некоторый смысл, и такое нарушение целостности данных может оказаться

незамеченным, если не принять специальных мер.

В силу изложенных выше соображений использование блочного шифра в режиме

простой замены может быть рекомендовано только для шифрования небольших по объему

массивов данных, размер которых кратен размеру блока используемого блочного

криптоалгоритма и которые не содержат повторяющихся блоков. Этому набору требований

вполне удовлетворяют лишь массивы ключевой информации. Именно поэтому DES не

рекомендует, а Российский стандарт ГОСТ 28147-89 прямо запрещает использовать

шифрование в режиме простой замены для данных, не являющихся ключевыми.

14)