|

|

Лабораторне завдання

Шифри моноалфавітної заміни

Мета роботи

Вивчити принципи побудови шифрів моноалфавітної заміни та їх стійкість до криптоаналітичних атак. Практично навчитись шифрувати та розшифровувати повідомлення, які зашифровані цими шифрами.

Ключові положення

Криптографічні перетворення переслідують дві мети захисту інформації. По-перше, вони забезпечують неможливість доступу до неї для осіб, які не мають ключа і, по-друге, підтримують з необхідною надійністю виявлення несанкціонованих змін тексту. У порівнянні з іншими методами захисту інформації, класична криптографія гарантує захист лише при умовах, що:

· використано ефективний криптографічний алгоритм;

· гарантовано секретність та цілісність ключа.

Некриптографічні засоби не здатні надати такий же рівень захисту інформації як криптографічні, і потребують значно більших витрат. Наприклад, якщо забезпечувати достовірність документу некриптографичними засобами, то необхідні: охорона, сейфи, сигналізація, секретні пакети, особисті печатки, фірмові бланки, водяні знаки, особисті підписи – ось далеко не повний перелік звичайних засобів для підтримки довіри до конфиденційної інформації. В той же час криптографічний підхід значно надійніший і простіший. Якщо ключ підійшов, то інформації можна довіряти більше, ніж матері, або нотаріусу.

З одного боку, значний розвиток шифрів неможливий за межами великої країни з широкими мовними, торгівельними та політичними зв’язками між її частинами. З іншого боку, використання шифрів вказує на відкрите протистояння зацікавленостей різних груп населення з одночасною повагою до особистості та її прав на волю у вигляді особистих секретів, а саме, демократичний політичний устрій. При тиранії і шифровка, і відкритий текст з закликом до заколоту однаково небезпечні для відправників та отримувачів повідомлення. В багатьох грецьких містах-державах кріптографи переслідувалися б як злодії, тому що зробили своїм фахом оману та обдурювання. Якщо застосування жінками косметики там інколи розглядалось як спроба ввести зір в оману і спаплюжити сутність речей, то хто ризикнув би стати криптографом?

Зовсім інша справа, коли держава росте, починають поважатися права і свободи громадян. У цьому випадку фактично відсутня єдина і тверда влада, йдуть загарбницькі війни і процвітає торгівля. Тому положення речей змінюється саме в час розквіту Римської імперії. Щоб керувати намісниками в численних провінціях, шифрований зв’язок для римських органів влади став життєво необхідним.

Зараз відомий багатьом шифр заміни Цезаря. Ось що про це повідомляє Гай Свєтоній: “Існують і його листи до Ціцерону, і листи до близьких за домашніми справами: в них, якщо треба було дещо повідомити конфіденційно, він використовував тайнопис, а саме замінював літери так, щоб з них не складалось жодного слова. Щоб розібрати і прочитати їх треба кожен раз читати четверту літеру замість першої, а саме “D” замість “А” і так далі”. Це означає, що кожна літера шифровки замінювалась на іншу, що стоїть від неї на 4 позиції. Повідомлення до сенату “ПРИЙШОВ ПОБАЧИВ ПЕРЕМІГ – VENI VIDI VICI” зроблене Цезарем після одноденної війни з понтійским царем Фарнаком виглядало б після шифрування як “YHQM YMGM YMFM”.

Великою вадою цього шифру є те, що кількість можливих варіантів всього лише на 1 менше, ніж кількість літер в алфавіті. Але в першому сторіччі до нової ери, коли вороги Риму, майже всі, взагалі були не письменні на латині і погано знали цю мову, використання такого шифру було виправданим.

Грецький письменник та історик Полібій[1] винайшов за два сторіччя до нашої ери так званий Полібіаньський квадрат розміром 5 на 5, заповнений алфавітом у випадковому порядку [4]. Для шифрування в квадраті знаходили літеру відкритого тексту і заміняли її літерою з того ж стовпчика, але розташованою на рядок нижче. Якщо літера в останньому рядку, то для шифрування брали літеру із першого рядка і того ж самого стовпчика. При розшифровуванні робили навпаки – відшукували літеру на рядок вище, ніж літера криптограми. Пізніше цей шифр знов винайшов Іоганн Трисеміус.

Багато істориків вважають Іоганна Трисеміуса, абата з Німеччини, другим батьком сучасної криптології. У 1508 році Трисеміус написав “Поліграфію”, першу друковану роботу з криптології. У неї він першим навів систематичний опис шифрувальних таблиць, що заповнюються алфавітом у випадковій послідовності. Для отримання такого шифру, з де більшого використовують ключове слово, або фразу і таблицю, яка для російської мови може бути розміром 5х6. Ключове слово записують до таблиці рядками, відкидаючи літери, що повторюються, а потім дописують у алфавітному порядку ті літери, що були відсутні в ключовому слові або фразі. Завдяки такому підходу було легко зберігати в пам’яті шифрувальні таблиці. Наприклад, для ключа РЕСПУБЛИКА шифрувальна таблиця має такий вигляд:

Р Е С П У

Б Л И К А

В Г Д Ж 3

М Н О Т Ф

Х Ц Ч Ш Щ

Ь Ы Э Ю Я

Для шифру Трисеміуса з наведеною таблицею шифрування повідомлення “ОТПЛЫВАЕМ” дає шифровку “ЧШКГЕМЗЛХ”. Такі табличні шифри мають назву монограмні, тому що шифрування ведеться по одній літері.

Якщо об’єм алфавіту складає 30 літер, то існує 30! » 2.65´1032 способів побудови шифрувальної таблиці, але будь-який шифр моноалфавітної заміни можна зламати, якщо об’єм шифровки перевищує від 20 до 30 літер (залежно від мови). А при об’єму більше 100 літер, то криптоаналіз не викликає перешкод

Таблица 1‑1 Ймовірності появи літер у російських текстах.

| Літера | Ймовірності без пропуску | Ймовірності з пропуском |

| А | 0.07922 | 0.063522 |

| Б | 0.01651 | 0.013242 |

| В | 0.04519 | 0.036238 |

| Г | 0.01799 | 0.014428 |

| Д | 0.02965 | 0.023775 |

| Е | 0.08363 | 0.067062 |

| Ж | 0.00894 | 0.007168 |

| З | 0.01718 | 0.013775 |

| И | 0.06789 | 0.054435 |

| Й | 0.01297 | 0.010401 |

| К | 0.03458 | 0.027731 |

| Л | 0.05028 | 0.040318 |

| М | 0.03147 | 0.025238 |

| Н | 0.06700 | 0.053725 |

| О | 0.10835 | 0.086881 |

| П | 0.02852 | 0.02287 |

| Р | 0.04834 | 0.038758 |

| С | 0.05569 | 0.044655 |

| Т | 0.05527 | 0.04432 |

| У | 0.02909 | 0.023329 |

| Ф | 0.00189 | 0.001519 |

| Х | 0.0106 | 0.0085 |

| Ц | 0.00330 | 0.002647 |

| Ч | 0.01367 | 0.010962 |

| Ш | 0.00971 | 0.00779 |

| Щ | 0.00406 | 0.003257 |

| Ъ | 0.00026 | 0.000206 |

| Ы | 0.02200 | 0.017638 |

| Ь | 0.01770 | 0.014189 |

| Э | 0.00245 | 0.001965 |

| Ю | 0.00569 | 0.004561 |

| Я | 0.02091 | 0.016767 |

| Пропуск | 0.198128 |

Слід зауважити, що для ручного шифрування російський алфавіт завжди скорочують до 30 літер, а з тексту повідомлення відкидають всі пропуски і знаки пунктуації, щоб ускладнити процес зламування шифру. Тексти шифровок розбиваються на блоки довжиною по 5 літер для полегшення процесу розшифровки і зменшення кількості помилок шифрувальників. Всі шифри в цьому керівництві побудовано саме таким чином.

Домашнє завдання

Номер Вашого варіанту складається з двох останніх цифр номеру студентського квитку. Шифрувальні таблиці та шифровані тексти виконано виключно російською мовою.

Навести в протоколі шифрувальну таблицю для шифру Цезаря.

Розшифрувати фразу зашифровану шифром Цезаря. Номер фрази відповідає першій цифрі номеру варіанту:

Таблица 1‑2 Приклади криптограм для шифру Цезаря

| РИВФР СИФХГ РСЕМХ ФВИЭИ ДСОИИ РИТСР ВХРЯП | |

| ЕЫГЭГ ШБЖГК МОДЯО ЩМХУЦ ФЗГРС ЧГОЮЫ МЕЯМА НЛИПТ ОВУ | |

| РИТОБ МЕНСО СЗИЩЕ ЯОИХМ ХРИТС МПГИЫ Ю | |

| ДИЛХУ ЦЗГРИ ЕЯОСЕ МЫЮУЯ ДНЦМЛ ТУЦЗГ | |

| ЕФХУИ ЬГБХТ ССЗИК НИТУС ЕСКГБ ХТСЦП Ц | |

| ЬХСРГ ТМФГР СТИУС ПРИЕЯ УЦДМЫ ЮХСТС УСП | |

| ФИПЮУ ГЛСХП ИУЮГС ЗМРСХ УИКЮ | |

| ФНСОЮ НСЕИУ ИЕСЬН ИРИЕМ ХЮФВГ НСРИЩ ДЦЗИХ | |

| ЬМФХС ХГЛГО СЖЛЗС УСЕЮВ | |

| ФНСОЮ НСЕСО НГРИН СУПМГ СРЕФИ УГЕРС ЕОИФФ ПСХУМ Х |

Записати в таблицю шифровку та розшифроване повідомлення згідно номеру варіанту, що зашифровано шифром Цезаря.

Навести в протоколі шифрувальну таблицю для шифру і розшифрувати фразу зашифровану шифром Трисеміуса з ключовим словом “РЕСПУБЛИКА”. Цьому слову відповідає така шифрувальна таблиця:

| Р | Е | С | П | У |

| Б | Л | И | К | А |

| В | Г | Д | Ж | З |

| М | Н | О | Т | Ф |

| Х | Ц | Ч | Ш | Щ |

| Ь | Ы | Э | Ю | Я |

Номер фрази відповідає другій цифрі номеру варіанту:

Таблица 1‑3 Приклади криптограм шифру Трисеміуса

| АНБЧФ ЕОГУЧ ВБЗВЗ ШЕМЗЛ ХЧДДЦ ЩЧБХЗ ЫДДХЧ НАШДХ ЛШРИА ВРЛЖШ ДМЦАП ДГДЧВ РЛЖШД МЦАПК БДБЧО А | |

| ИАВРЛ ЖШДМЦ ЕЛАНБ ЧФЕХЧ НАШВЕ ШРИГА ЭЗДЦЕ ХДДГД КБЛОЦ ЗХЛБЛ ЦЦЕХД КЧКЕШ ЖЗБЛЗ ГДФЗЫ ДДАНБ ЧФЕЦЗ ФЕМЗЛ ШИУЗШ ЗЖЧД | |

| КЧБЛФ АГРШЗ ШАМЧФ ОЛДИШ МДУЦЗ ДЦЩЧБ ХЗЫДП ВЕМЗП ШАНБЧ ФЕЦЗБ АЮЛЦД УЖЧЦЩ ДОЛЦЫ ДЗГРЦ ЧИШДЫ ЛГЧИШ ЦЧИШД ДОЧИШ АКЦЧИ ШД | |

| ДЦЩЧБ ХЗЫДУ ИЧЬБЗ ЦУЛШЖ ЧЦЩДО ЛЦЫДЗ ГРЦЧИ ШРЛИГ ДИЧВГ ПОЗПШ ИУАИШ ЗЦЧМГ ЛЦЦЕЛ КБЗМД ГЗЧФЦ ЗЖЧХГ ЛЦДУИ ЦЛД | |

| ДЦЩЧБ ХЗЫДУ ИЧЬБЗ ЦУЛШЫ ЛГЧИШ ЦЧИШР ЛИГДИ ЧВГПО ЗПШИУ АИШЗЦ ЧМГЛЦ ЦЕЛКБ ЗМДГЗ ЛЛХЧО ДЩДЖЗ ЫДДМШ ЧХЭДИ ГЛАОЗ ГЛЦДУ | |

| ДЦЩЧБ ХЗЫДУ ИЧЬБЗ ЦУЛШО ЧИШАК ЦЧИШР ЛИГДИ ЧЬБЗЦ УЛШИУ МЧФХЧ ТЦЧИШ РОЧИШ АКЗЖЦ ЛДМКБ ЛОЛГЗ ЬКЧГЦ ЧХЧЭД ДМГПВ ЧДХЧХ ЛЦШМБ ЛХЛЦД | |

| АНБЧФ ЕБЛЗГ ДФЗЫД УЖЧШЧ БЕЬКБ ДМЧОУ ШЖКЧШ ЛБЛДЦ ЩЧБХЗ ЫДЛДЛ ЛИМЧД ИШМИЧ ЧШМЛШ ИШМЛЦ ЦЧЦЗФ ЕМЗПШ ИУАНБ ЧФЗХД ЖЧЦЩД ОЛЦЫД ЗГРЦЧ ИШДЫЛ ГЧИШЦ ЧИШДД ОЧИША КЦЧИШ Д | |

| КЧОКЧ ГДШДЖ ЧДВЛФ ЧКЗИЦ ЧИШДД ЦЩЧБХ ЗЫДДК ЧЦДХЗ ПШЦЗВ ЧБФЗЖ ЧЦЧМК БЗМДГ ЧНБЗЦ ДЭЛЦД ДБЛЖЧ ХЛЦОЗ ЫДДБЛ НГЗХЛ ЦШДБА ПЯДЬК ЧБУОЧ ЖЧВБЗ ВЧШЖД ДЦЩЧБ ХЗЫДД ДЦЗКБ ЗМГЛЦ ЕЬЦЗФ ЗЯДША ЛЛЧШЧ КБЛОЛ ГЛЦЦЕ ЬАНБЧ Ф | |

| ЖЧХКГ ЛЖИИБ ЛОИШМ ФЗЯДШ ЕСШЧИ ЧМЧЖА КЦЧИШ РМИЛЬ КБЧНБ ЗХХЦЧ ЗККЗБ ЗШЦЕЬ ИБЛОИ ШМФЗО ЛДИШМ ЧМЗЦЕ ЬКБДБ ЛЗГДФ ЗЫДДК ЧГДШД ЖДВЛФ ЧКЗИЦ ЧИШД | |

| ГПВЧД ЖЧХКЧ ЦЛЦШИ ДИШЛХ ЕЖЧШЧ БЕДМИ ГЛОИШ МДЛЖЗ ЖЧНЧГ ДВЧМЧ ФОЛДИ ШМДУХ ЧТЛШМ ЕФМЗШ РЦЗБА ЮЛЦДЛ КЧГДШ ДЖДВЛ ФЧКЗИ ЦЧИШД ОЧГТЛ ЦБЗИИ ХЗШБД МЗШРИ УЖЗЖЭ ЗИШРЖ ЧХКГЛ ЖИЗИБ ЛОИШМ ФЗЯДШ Е |

Записати до протоколу шифроване повідомлення шифром Трисеміуса і результат розшифровування на ґрунті ключового слова “РЕСПУБЛИКА”.

Зміст протоколу

1. Назва роботи.

2. Мета роботи.

3. Виконане домашнє завдання згідно номеру варіанту.

4. Результати виконання лабораторного завдання.

5. Висновки (записати до відповідного протоколу).

1.5 Ключові питання

1. Шифр Цезаря. Навести правила побудови, шифрування та розшифровки.

2. Шифр Трисеміуса. Навести правила побудови, шифрування та розшифровки.

3. Скільки існує варіантів шифру Цезаря і шифру Трисеміуса, якщо алфавіт містить 30 літер.

4. Порівняти стійкість шифру Цезаря і шифру Трисеміуса до криптоаналітичних атак.

5. Яким чином слід готувати повідомлення для шифрування і шифровані тексти до передавання.

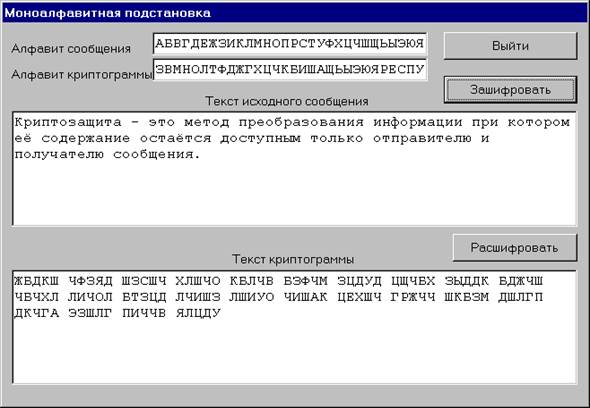

Рисунок 1‑1 Форма для виконання лабораторної роботи

Лабораторне завдання

1. Показати викладачу виконане домашнє завдання.

2. Знайти в каталозі Student файл SimCrypt.exe і запустити його на виконання.

3. З виниклого меню викликати форму для виконання лабораторної роботи.

4. Налагодити шифрувальну таблицю на шифр Цезаря.

5. У полі “криптограма” ввести перший шифрований текст згідно варіанту домашнього завдання.

6. Розшифрувати і записати текст (розшифрований) до протоколу.

7. Налагодити шифрувальну таблицю на шифр Трисеміуса.

8. У полі “криптограма” ввести другий шифрований текст згідно варіанту домашнього завдання.

9. Розшифрувати і записати текст (розшифрований) до протоколу.

10. Записати висновки.

2 Шифр “Гомоморфна підстановка”

Мета роботи

Вивчити принципи побудови шифру “Гомоморфна підстановка”, та його стійкість до криптоаналітичних атак. Отримати практичні навики шифрування цим шифром.

Ключові положення

Шифр “Гомоморфна підстановка” відрізняється від інших шифрів моноалфавітної заміни тим, що алфавіт криптограми містить більше символів, ніж алфавіт повідомлення. У зв’язку з тим, що різні літери мови в текстах зустрічаються з різними ймовірностями, то літерам, що зустрічаються частіше, надається більша кількість символів з алфавіту криптограми таким чином, щоб ймовірність появи будь якого символу в криптограмі була приблизно однаковою.

Найбільш часто виконується заміна російського скороченого алфавіту з 30 літер на 100 двозначних числових кодів від 00 до 99. Нижче наведено приклад шифрувальної таблиці для шифру “Гомоморфна підстановка”

Таблица 2‑1 Шифрувальна таблиця "Гомоморфна підстановка"

| Літера | Коди криптограми |

| А | 00 33 65 86 90 70 |

| Б | 01 34 |

| В | 02 35 66 |

| Г | 03 36 |

| Д | 04 37 |

| Е | 05 38 67 87 91 99 42 |

| Ж | 06 39 |

| З | 07 40 |

| И | 08 41 69 88 92 32 |

| К | 09 43 71 |

| Л | 10 44 72 |

| М | 11 45 73 |

| Н | 12 46 74 97 |

| О | 13 47 75 89 93 98 |

| П | 14 48 |

| Р | 15 49 68 94 |

| С | 16 50 53 77 95 |

| Т | 17 51 78 96 |

| У | 18 52 79 |

| Ф | |

| Х | 20 54 80 |

| Ц | 21 55 |

| Ч | 22 56 |

| Щ | 23 57 |

| Щ | 24 58 |

| Ь | 25 59 |

| Ы | 26 60 81 |

| Э | 27 62 83 61 |

| Ю | 28 63 84 |

| Я | 29 64 85 82 |

Для того щоб зашифрувати повідомлення цим шифром необхідно взяти літеру повідомлення і знайти її в шифрувальній таблиці, якщо ця літера зустрілась вперше, вона замінюється першим числом з переліку, якщо вдруге – то другим і так далі. Коли перелік чисел закінчено, то якщо ця літера знов зустрінеться, то її слід замінити на перше число зі списку.

Приклад криптограми для цього шифру:

· Відкрите повідомлення: “СОВЕРШЕННО СЕКРЕТНО”

· Криптограма: “16 13 02 05 15 23 38 12 46 47 50 67 09 49 87 17 74 75”

Домашнє завдання

Номер Вашого варіанту – це остання цифра студентського квитку. Шифрувальні таблиці та шифровані тексти виконано виключно російською мовою.

Навести в протоколі шифрувальну таблицю для шифру Гомоморфна підстановка.

Розшифрувати фразу зашифровану шифром Гомоморфна підстановка. Номер фрази відповідає номеру варіанту:

Таблица 2‑2 Криптограми шифру Гомоморфна підстановка

| 12 05 16 00 46 09 21 08 13 74 41 15 47 02 33 97 12 26 69 04 75 50 17 18 14 27 51 89 37 93 53 78 52 48 43 88 46 19 98 49 11 65 55 92 32 77 74 86 68 79 23 38 97 08 67 45 14 94 90 35 41 10 15 70 07 03 49 00 12 69 22 87 46 88 29 04 13 95 96 18 48 33 | |

| 07 00 24 08 17 33 41 12 19 13 15 11 65 21 69 88 04 47 10 06 46 86 14 75 37 04 05 49 39 92 02 90 51 25 16 29 74 70 48 67 89 78 64 06 38 97 32 08 35 50 67 03 93 66 94 87 45 91 12 41 99 42 53 18 58 05 77 96 02 98 35 00 46 69 85 | |

| 07 00 24 08 17 33 41 12 19 13 15 11 65 21 69 88 27 51 47 04 05 92 16 78 02 32 29 37 10 64 14 49 38 04 75 96 35 67 86 58 87 46 08 85 18 24 91 68 01 90 89 17 52 03 94 93 40 26 34 99 07 98 48 70 50 74 13 53 51 41 69 97 19 47 15 45 00 55 88 92 | |

| 14 13 48 26 17 09 00 15 05 33 10 08 07 65 21 41 69 18 03 49 47 40 60 12 86 07 81 02 90 38 51 16 29 70 78 00 43 75 88 | |

| 08 12 19 13 15 11 00 21 41 47 46 74 26 69 14 49 75 55 05 16 27 17 89 50 01 93 68 97 33 09 98 48 10 38 12 88 67 13 34 94 65 01 47 51 43 86 20 15 90 46 87 74 92 91 14 75 32 53 71 08 49 70 77 48 99 89 95 78 68 00 97 42 12 41 05 69 46 19 93 94 45 33 21 88 92 | |

| 16 08 50 17 05 11 00 45 38 15 13 01 67 53 14 87 22 41 02 33 28 24 69 20 07 65 58 88 51 18 92 12 19 47 49 73 86 21 32 08 46 90 40 26 35 70 91 78 77 29 09 75 11 48 10 99 43 95 74 89 41 16 69 50 96 42 45 93 88 07 00 24 92 17 60 | |

| 14 15 08 07 00 24 41 17 05 16 69 50 51 38 11 26 13 78 12 67 53 33 46 09 21 88 47 74 92 49 75 02 65 97 12 89 03 93 04 98 77 96 18 48 86 68 90 95 16 45 70 17 94 32 35 00 28 51 10 08 23 25 41 46 19 13 15 73 33 55 69 47 74 97 60 87 75 01 59 91 43 78 81 | |

| 14 15 05 48 29 17 16 51 02 08 64 13 01 38 50 14 67 22 41 35 00 28 78 19 69 07 88 56 87 53 09 47 91 40 33 03 49 65 06 04 99 12 92 42 46 86 48 18 96 32 07 10 75 52 11 26 23 44 05 74 97 08 43 90 71 40 70 24 41 58 00 38 45 89 69 88 12 19 93 68 73 33 21 92 32 | |

| 00 18 17 05 12 51 08 19 41 09 33 21 69 29 27 78 13 52 16 96 65 46 47 02 10 38 74 88 67 14 75 04 44 92 97 12 89 50 17 32 53 79 01 25 87 43 51 86 48 93 14 15 91 37 59 64 35 72 99 46 74 98 11 18 08 04 42 97 78 41 19 69 71 90 96 13 49 52 | |

| 15 00 07 49 05 23 38 12 08 67 46 33 68 65 01 13 17 18 27 51 47 16 75 40 04 86 74 41 87 52 50 10 89 02 69 88 37 44 29 94 90 34 93 78 26 35 14 15 91 04 99 72 70 20 49 42 03 10 00 11 05 97 96 33 |

Занести до протоколу криптограму та результат її розшифровування

Зашифрувати шифром Гомоморфна підстановка фразу: “В чащах юга жил был цитрус! Да? Но фальшивый экземпляр”. Занести до протоколу фразу, та її криптограму.

Хоча шифр Гомоморфна підстановка є одноалфавітним, але його структура дозволяє зменшити статистичну залежність криптограми від відкритого тексту. Тому для успіху криптоаналітичної атаки на цей шифр треба мати текст криптограми об’ємом понад 200 символів. Але користуватися таким шифром не зручно, бо майже неможливо утримувати в пам’яті шифрувальну таблицю, де числа розташовані у випадковій послідовності.

Зміст протоколу

1. Назва роботи.

2. Мета роботи.

3. Виконане домашнє завдання згідно номеру варіанту.

4. Результати виконання лабораторного завдання

5. Висновки (записати до відповідного протоколу).

2.5 Ключові питання

1. Шифр Гомоморфна підстановка. Навести правила побудови, шифрування та розшифровки.

2. Скільки існує варіантів шифру Гомоморфна підстановка, якщо алфавіт повідомлення містить 30 літер, а алфавіт криптограми містить 100 літер.

3. Описати стійкість шифру Гомоморфна підстановка до криптоаналітичних атак.

Рисунок 2‑1 Форма для виконання лабораторної роботи