|

|

Симметричные криптосистемы

Требования к криптографическим системам

Процесс криптографического закрытия данных может осуществляться как программно, так и аппаратно. Аппаратная реализация отличается существенно большей стоимостью, однако ей присущи и преимущества: высокая производительность, простота, защищенность и т.д. Программная реализация более практична, допускает известную гибкость в использовании.

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

• зашифрованное сообщение должно поддаваться чтению только при наличии ключа;

• число операций, необходимых для определения использованного ключа шифрования по фрагменту шифрованного сообщения и соответствующего ему открытого текста, должно быть не меньше общего числа возможных ключей;

• число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы

возможностей современных компьютеров (с учетом возможности использования сетевых вычислений);

• знание алгоритма шифрования не должно влиять на надежность защиты;

• незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при шифровании одного и того же исходного текста;

• незначительное изменение исходного текста должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа;

• структурные элементы алгоритма шифрования должны быть неизменными;

• дополнительные биты, вводимые в сообщение в процессе шифрования, должен быть полностью и надежно скрыты в шифрованном тексте;

• длина шифрованного текста должна быть равной длине исходного текста;

• не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования;

• любой ключ из множества возможных должен обеспечивать надежную защиту информации;

• алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

Симметричные криптосистемы

Долгое время традиционной криптографической схемой была схема с симметричным ключом. В этой схеме имеется один ключ, который участвует в шифровании и дешифровании информации. Шифрующая процедура при помощи ключа производит ряд действий над исходными данными, дешифрующая процедура при помощи того же ключа производит обратные действия над кодом.

Дешифрование кода без ключа предполагается практически неосуществимым. Если зашифрованная таким образом информация передается по обычному, т.е. незащищенному, каналу связи, один и тот же ключ должен иметься у отправителя и получателя, вследствие чего возникает необходимость в дополнительном защищенном канале для передачи ключа, повышается уязвимость системы и увеличиваются организационные трудности.

Все многообразие существующих криптографических методов можно свести к следующим классам преобразований (рисунок 4): [3]

Рисунок 4 — Подклассы симметричных криптосистем

3.1 Подстановочные шифры Наиболее известными и часто используемыми шифрами являются шифры замены. Они характеризуются тем, что отдельные части сообщения (буквы, слова, ...) заменяются на какие-либо другие буквы, числа, символы и т.д. При этом замена осуществляется так, чтобы потом по шифрованному сообщению можно было однозначно восстановить передаваемое сообщение. [4]

Пусть, например, зашифровывается сообщение на русском языке и при этом замене подлежит каждая буква сообщения.

Формально в этом случае шифр замены можно описать следующим образом. Для каждой буквы а исходного алфавита строится некоторое множество символов Мα так, что множества Мα и Мβ попарно не пересекаются при α ≠ β, то есть любые два различные множества не содержат одинаковых элементов.

Множество Мα называется множеством шифрообозначений для буквы α.

является ключом шифра замены. Зная ее, можно осуществить как зашифрование, так и расшифрование.

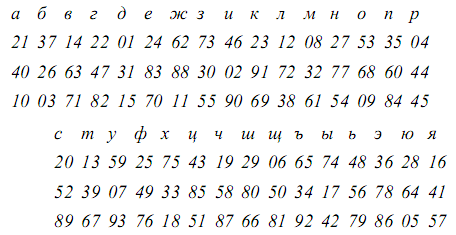

При зашифровании каждая буква а открытого сообщения, начиная с первой, заменяется любым символом из множества Мα. Если в сообщении содержится несколько букв а, то каждая из них заменяется на любой символ из Мα. За счет этого с помощью одного ключа можно получить различные варианты зашифрованного сообщения для одного и того же открытого сообщения. Например, если ключом является таблица

то сообщение «я знаком с шифрами замены» может быть зашифровано, например, любым из следующих трех способов:

Так как множества Мα, Мб, Мв, ..., Мя попарно не пересекаются, то по каждому символу шифрованного сообщения можно однозначно определить, какому множеству он принадлежит, и, следовательно, какую букву открытого сообщения он заменяет. Поэтому расшифрование возможно и открытое сообщение определяется единственным образом. Рассмотрим некоторые примеры шифров замены. Пусть каждое множество Мα состоит из одной буквы.

Такой шифр называется шифром простой однобуквенной замены. По ключу удобно проводить зашифрование и расшифрование: при зашифровании каждая буква открытого текста заменяется на соответствующую букву из второй строки (ана г и т.д.) При расшифровании, наоборот, г заменяется на а и т.д.

При шифровании и расшифровании надо помнить вторуюстрочку, то есть ключ.

Запомнить произвольный порядок букв алфавита достаточно сложно. Поэтому всегда пытались придумать какое-либо правило, по которому можно просто восстановить вторую строчку.

Одним из первых шифров, известных из истории, был так называемый шифр Цезаря, для которого вторая строка является последовательностью, записанной в алфавитном порядке, но начинающейся не с буквы а:

Сообщение об одержанной им победе выглядело так: YHQL YLGL YLFL

Однако такой шифр обладает большим недостатком. Число различных ключей равно числу букв в алфавите. Перебрав эти варианты, можно однозначно восстановить открытое сообщение, так как при правильном выборе ключа получится «осмысленный» текст.

При моноалфавитной замене каждой букве алфавита открытого текста ставится в соответствие одна буква шифртекста из этого же алфавита.

Общая формула моноалфавитной замены выглядит следующим образом;

yi = k1 хi + k2 (mod n),

где уi - i-й символ алфавита;

k1 и k2 - константы;

хi - i-й символ открытого текста (номер буквы в алфавите);

n - длина используемого алфавита.

Другим примером шифра замены может служить лозунговый шифр. Здесь запоминание ключевой последовательности основано на лозунге — легко запоминаемом слове. Например, выберем слово-озунг «учебник» и заполним вторую строку таблицы по следующему правилу: сначала выписываем слово-лозунг, а затем выписываем в алфавитном порядке буквы алфавита, не вошедшие в слово-лозунг. Вторая строка примет вид

У Ч Е Б Н И К А В Г Д Ж З Л М О

П Р С Т Ф Х Ц Ш Щ Ъ Ы Ь Э Ю Я

В данном случае число вариантов ключа существенно больше числа букв алфавита.

Рассмотренные шифры имеют одну слабость. Если в открытом сообщении часто встречается какая-либо буква, то в шифрованном сообщении часто будет встречаться соответствующий ей символ или буква. Поэтому при вскрытии шифра замены обычно стараются наиболее часто встречающимся символам шифрованного сообщения поставить в соответствие буквы открытого сообщения с наибольшей предполагаемой частотой появления. Если шифрованное сообщение достаточно большое, то этот путь приводит к успеху, даже если вы не знаете ключа. Кроме частоты появления букв, могут быть использованы другие обстоятельства, помогающие раскрыть сообщение.

Например, может быть известна разбивка на слова, и расставлены знаки препинания. Рассматривая небольшое число возможных вариантов замены для предлогов и союзов, можно попытаться определить часть ключа.

При анализе шифрованного сообщения следует исходить из того, что число различных вариантов для части определяемого ключа не такое уж большое, если вы находитесь на правильном пути. В противном случае либо вы получите противоречие, либо число вариантов ключа будет сильно возрастать. Обычно, начиная с некоторого момента определение открытого сообщения становится делом техники.

Вообще-то можно сказать, что вскрытие шифров замены является искусством и достаточно трудно формализовать этот процесс.

Популярные криптограммы по сути дела являются шифром замены с ключом, в котором каждой цифре ставится в соответствие буква. При этом должны соблюдаться правила арифметики. Эти правила значительно облегчают определение открытого текста.

0 1 2 3 4 5 6 7 8 9

Ш И Ф Р З А М Е Н Ы

Любые особенности текста, которые могут быть вам известны, — ваши помощники. Например, если прямо сказано, что в тексте есть выражения «зпт», «тчк», как часто бывает в реальных телеграммах. И эта подсказка — путь к решению задачи.

Шифрование даже относительно небольших текстов на одном ключе для рассмотренных шифров замены создает условия для вскрытия открытых сообщений. Поэтому такие шифры пытались усовершенствовать. Одно из направлений — построение шифров разнозначной замены, когда каждой букве ставится в соответствие один или два символа.

Например,

А Б В Г Д Е Ж З И К Л М Н О П Р

73 74 51 65 2 68 59 1 60 52 75 61 8 66 58 3

С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

69 64 53 54 9 62 71 4 67 56 72 63 55 70 57

Если шифрованное сообщение написано без пробелов между символами, то появляется дополнительная трудность при разбиении шифрованного сообщения на отдельные символы и слова.

Другое направление создания шифров замены состоит в том, чтобы множества шифробозначений Мα содержали более одного элемента. Такие шифры получили название шифров многозначной замены. Они позволяют скрыть истинную частоту букв открытого сообщения, что существенно затрудняет вскрытие этих шифров. Главная трудность, которая возникает при использовании таких шифров, заключается в запоминании ключа. Надо запомнить не одну строчку, а для каждой буквы алфавита а — множество ее шифробозначений Мα.. Как правило, элементами множеств Мα являются числа.

Гомофоническая замена одному символу открытого текста ставит в соответствие несколько символов шифртекста. Этот метод применяется для искажения статистических свойств шифртекста.

Пример 2. Открытый текст: «ЗАМЕНА» Подстановка задана таблицей.

Шифртекст: «761732975531» Таким образом, при гомофонической замене каждая буква открытого текста заменяется по очереди цифрами соответствующего столбца.

Полиграммная замена формируется из одного алфавита с

помощью специальных правил. В качестве примера рассмотрим шифр Плэйфера.

В этом шифре алфавит располагается в матрице. Открытый текст разбивается на пары символов хi хi+1. Каждая пара символов открытого текста заменяется на пару символов из матрицы следующим образом:

1) если символы находятся в одной строке, то каждый из символов пары заменяется на стоящий правее его (за последним символом в строке следует первый);

2) если символы находятся в одном столбце, то каждый символ пары заменяется на символ, расположенный ниже его в столбце (за последним нижним символом следует верхний);

3) если символы пары находятся в разных строках и столбцах, то они считаются противоположными углами прямоугольника. Символ, находящийся в левом углу, заменяется на символ, стоящий в другом левом углу; замена символа, находящегося в правом углу, осуществляется аналогично;

4) если в открытом тексте встречаются два одинаковых символа подряд, то перед шифрованием между ними вставляется специальный символ (например, тире).

Пример 3.Открытый текст: «ШИФР ПЛЭЙФЕРА»

Матрица алфавита представлена в таблице

Шифртекст : РДИЫ,-СТ-И.ХЧС

Шифр, в котором сам открытый текст или получающаяся криптограмма используются в качестве «ключа», называется шифром с автоключом. Шифрование в этом случае начинается с ключа, называемого первичным, и продолжается с помощью открытого текста или криптограммы, смещенной на длину первичного ключа.

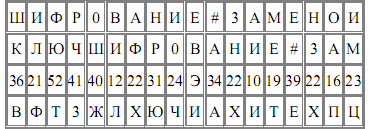

Схема шифрования с автоключом при использовании открытогo текста:

Пример 5. Открытый текст: «ШИФРОВАНИЕ ЗАМЕНОЙ», ключ: «КЛЮЧ»

3.2 Упражнения

1. Используя алгоритм моноалфавитной замены расшифровать Ф#Ф#АФЕХ#АР#ФН

2. Расшифровать шифр, полученный при гомофонической замене 61516731

3. Расшифровать: Д,ЦЙ.Х.ТУСИС, используя шифр Плэйфера и таблицу подстановки из примера 3.

4. Расшифровать сообщение, полученное методом моноалфавитной замены ЦРШСОТЭР#МШБ

5. Найти исходный текст из сообщения:

БЧЫНД,ЦЙ.Х.ТУСИС с помощью шифра Плэйфера:

6. Найти исходный текст сообщения ГХЫЦОРТУУ#БАСТЬСШПД, полученного методом моноалфавитной замены