|

|

ТЕОРЕТИЧЕСКИЕ СВДЕНИЯ

СОДЕРЖАНИЕ

Предисловие 4

Часть 1

Теоретические сведения

Лабораторная работа № 1. Использование классических криптоалгоритмов подстановки и перестановки для защиты текстовой информации

Лабораторная работа № 2.·Исследование различных методов защиты текстовой информации и их стойкости на основе подбора ключей

Лабораторная работа № 3. Изучение устройства и принцила работы шифровальной машины «Энигма»

Лабораторная работа № 4. Стандарт симметричного шифрования AES Rijndael

Список литературы

Часть 2

Теоретические сведения

Лабораторная работа № 5. Генерация простых чисел. используемых в асимметричных системах шифрования

Лабораторная работа № 6. Электронная цифровая подпись

Лабораторная работа № 7. Шифрование методом скользящей перестановки

Лабораторная работа № 8. Изучение программных продуктов защиты информации. Программа PGP

Список литературы

Часть 3

Теоретические сведения

Лабораторная работа № 9. Корректирующие коды. Коды Хэмминга

Лабораторная работа № 10. Корректирующие коды. Циклические коды

Лабораторная работа № 11. Методы сжатия по Шеннону и Хаффмену

Лабораторная работа № 12. LZW-.сжатие

Список литературы

Предисловие

Информационная безопасность - одна из главных проблем, с которой сталкивается современное общество. Причиной обострения этой проблемы является широкомасштабное использование автоматизированных средств накопления, хранения; обработки и передачи информации. Решение проблемы информационной безопасности связано с гарантированным обеспечением трех ее главных составляющих: доступности, целостности и конфиденциальности,

Предлагаемый практикум включает 12 методических описаний лабораторных работ с комплектом исполняемых модулей. Весь практикум разделен на три части с той целью, чтобы при проведении занятий преподаватель в зависимости от количества часов, выделенных на проведение занятий, и своего видения курса мог выбирать из предложенных разделов те или иные работы.

В первую часть включены практические задания: по методам шифрования, использую ЩИ. М классические симметричные алгоритмы; исследованиям различных методов защиты текстовой информации и их стойкости на основе подбора ключей; изучению устройства и принципа действия шифровальной машины «Энигма» С использованием программного эмулятора; изучению современного стандарта симметричного шифрования AES RijndaeI.

При выполнении практических заданий первой части предполагается рассмотрение следующих вопросов.

Изучение классических криптографических .алгоритмов моноалфавитной подстановки, многоалфавитной подстановки и перестановки для защиты текстовой информации. Использование гистограмм, отображающих частоту встречаемости символов в тексте для криптоанализа классических шифров (лабораторная работа № 1).

Рассмотрение методов шифрования/расшифрования перестановкой символов, подстановкой, гаммированием, использованием таблицы Виженера. Исследование и' сравнение стойкости различных методов на основе атак путем перебора всех возможных ключей (лабораторная работа № 2).

Изучение принципов шифрования расшифрования информации, используемых в шифровальной машине «Энигма». Ознакомление с общими принципами действия шифровальной машины «Энигма» на примере эмулятора Enigma3S (лабораторная работа № 3).

Ознакомление с принципами шифрования, используемыми в алгоритме симметричного шифрования А.Е$ Rijndael (лабораторная работа № 4).

Вторая часть включает практические задания для изучения процессов генерации простых чисел для систем асимметричного шифрования; процессов постановки и верификации электронной цифровой подписи; исследования шифра скользящей перестановки; изучения пакета РОР (Ргеttу Good Privacy) - программного обеспечения для защиты конфиденциальной информации.

При выполнении практических заданий из второй части предполагается рассмотрение следующих вопросов .

Рассмотрение методов генерации простых чисел, используемых в системах шифрования с открытым ключом (лабораторная работа № 5).

Знакомство с основными положениями федеральной целевой программы «Электронная Россия». Ознакомление с принципами защищенного электронного документооборота в телекоммуникационных сетях и алгоритмами постановки электронной цифровой подписи (лабораторная работа № б).

Исследование шифра скользящей перестановки с использованием программной реализации XY-Mover (лабораторная работа № 7).

Ознакомление с общими принципами построения и использования программных средств защиты информации, в частности с программой РGР.

Освоение средств программной системы РGР, предназначенных:

• для шифрования конфиденциальных ресурсов и разграничения доступа к ним;

• обеспечения целостности информационных ресурсов с помощью механизма электронной цифровой подписи;

• надежного уничтожения остаточной конфиденциальной информации;

• скрытия присутствия в компьютерной системе конфиденциальной информации с помощью виртуального диска (лабораторная работа № 8).

В третью часть включены работы по исследованию механизмов Сохранения целостности информации с использованием кодов, исправляющих ошибки (коды Хэмминга и СRС-коды), и Эффективному сжатию данных: алгоритмы сжатия по Шеннону - Фано, Хаффмену и LZW-сжатие.

При выполнении практических заданий третьей части рассматриваются следующие вопросы.

Ознакомление с общими принципами построения и использования корректирующих кодов для контроля целостности информации, распространяемой по телекоммуникационным каналам. Изучение принципов построения кодов Хэмминга и циклических кодов (лабораторные работы № 9 и 10).

Рассмотрение статистических принципов сжатия информации с использованием методов Шеннона - Фано и Хаффмена (лабораторная работа № 11).

Ознакомление с принципами сжатия информации с использованием метода LZW (Lempel- Ziv - Welch) (лабораторная работа № 12).

В практикум вошли материалы лабораторных работ, которые проводились авторами на протяжении последних лет для студентов Российского государственного социального университета (РГСУ) и Московского государственного университета экономики, статистики и информатики (МЭСИ). Большая часть демонстрационных программ для исследования процессов защиты информации написаны студентами этих вузов под руководством авторов в рамках курсовых и дипломных работ.

ЧАСТЬ 1

ТЕОРЕТИЧЕСКИЕ СВДЕНИЯ

Проблемы защиты Информации. В настоящее время во всем мире резко повысилось внимание к проблеме информационной безопасности. Это обусловлено процессами стремительного расширения потоков информации, пронизывающих все сферы жизни общества.

Информация давно перестала быть просто необходимым для производства вспомогательным ресурсом или побочным проявлением всякого рода деятельности. Она приобрела ощутимую стоимость, которая определяется реальной прибылью, получаемой при ее использовании, или размерами ущерба с разной степенью вероятности наносимого владельцу информации. Однако создание индустрии переработки информации порождает целый ряд сложных проблем. Одной из таких проблем является надежное обеспечение сохранности и установленного статуса информации, циркулирующей и обрабатываемой в информационно-вычислительных системах и сетях.

Появление глобальных компьютерных сетей сделало простым доступ к информации как отдельным пользователям, так и большим организациям. Однако легкость и высокая скорость доступа к данным с помощью таких компьютерных сетей, как Internet, также сделали значительными следующие угрозы безопасности данных при отсутствии мер их защиты:

• неавторизованный доступ к информации;

• неавторизованное изменение информации;

• неавторизованный доступ к сетям и сервисам;

• другие сетевые атаки, например повтор перехваченных ранее транзакций и атаки типа «отказ В обслуживании».

При обработке любой значимой информации при помощи отдельного компьютера, а тем более в сети, возникает вопрос о ее защите от несанкционированного доступа и использования. Наиболее распространенный в компьютерных системах способ зашиты – использование паролей - более пригоден для защиты доступа к вычислительным ресурсам, нежели для защиты информации. Пароль – своеобразный экран, отгораживающий законных пользователей системы от посторонних, пройдя сквозь который санкционированный пользователь получает доступ практически ко всей информации.

В настоящее время исключительно важное значение в разных областях приобрели вопросы, связанные с сохранением и передачей конфиденциальной информации. Возникающие при этом задачи решает криптография - наука о методах преобразования информации в целях ее защиты от незаконных пользователей.

Ретроспективный взгляд на историю развития криптографии как специфическую область человеческой деятельности позволяет выделить три основных периода. Первый, наиболее продолжительный, - период «ручной криптографии». Его начало теряется в глубокой древности, а закончился он в 1930-е гг. Криптография прошла путь от магического искусства до вполне прозаической прикладной специальности чиновников дипломатических и военных ведомств.

Второй период - создание и широкое внедрение в практику сначала механических, затем электромеханических и электронных устройств шифрования, организация целых сетей засекреченной связи. Его началом можно считать разработку Гилбертом Вернамом (G. Yernam) в 1917 г. схемы телеграфной шифровальной машины, использующей одноразовую гамму (рис.1.1).

Рис. 1.1. Схема шифрования методом Вернама

К середине 1970-х ГГ. с развитием разветвленных коммерческих сетей связи, электронной почты и глобальных информационных систем на первый план вышли новые проблемы - снабжения ключами и подтверждения подлинности.

В 1976 г. американские ученые Уитфилд Диффи (W. Diffie) и Мартин Хеллман (М. Hellman) предложили два новых принципа организации засекреченной связи без предварительного снабжения абонентов секретными ключами шифрования - принцип так называемого открытого шифрования и принцип открытого распределения ключей. Этот момент можно считать началом нового периода в развитии криптографии. В настоящее время это направление современной криптографии очень интенсивно развивается.

Из истории криптографии. Понятие «безопасность» охватывает широкий круг интересов как отдельных лиц, так и целых государств. Во все исторические времена существенное внимание уделялось проблеме информационной безопасности, обеспечению защиты конфиденциальной информации от ознакомления, кражи, модификации, подмены. Решением этих вопросов занимается криптография.

Термин «криптография» (тайнопись) ввел английский математик Джон Валлис (John Wa1lis) (1616-1703) (рис. 1.2). Потребность шифровать и передавать шифрованные сообщения возникла очень давно.

Сцитала. Еще в V-VI вв. до н.э. греки использовали специальное шифрующее устройство. По описанию Плутарха, это устройство состояло из двух цилиндрических стержней одинаковой длины и толщины, которые называли сциталами (рис. 1.3). При необходимости передачи сообщения длинную ленту папируса наматывали на сциталу, не оставляя на ней никакого промежутка, и писали на нем необходимую информацию. Затем папирус снимали и без стержня отправляли адресату. Поскольку буквы оказывались разбросанными в беспорядке, то прочитать сообщение мог только тот, кто имел свою сциталу такой же длины и толщины, чтобы намотать на нее папирус.

Квадрат Полибия. В Древней Греции (II в. до н.э.) был известен шифр, называемый квадратом Полибия. Это устройство представляло собой квадрат 5х5, столбцы и строки которого нумеровали цифрами от 1 до 5. В каждую клетку записывалась одна буква (В греческом варианте одна клетка оказывалась пустой, а в латинском - в одну клетку помещали две буквы: I, J). В результате каждой букве отвечала пара чисел по номеру строки и столбца.

Рис. 1.2. Джон Валлис

Рис. 1.3. Сцитала

Пример квадрата Полибия приведен на рис. 1.4.

Рис. 1.4. Квадрат Полибия (а) и пример шифрования (6)

Код Цезаря. В I веке н.э. Ю. Цезарь во время войны с галлами, переписываясь со своими друзьями в Риме, заменял в сообщении первую букву латинского алфавита (А) на четвертую (D), вторую (В) - на пятую (Е), наконец, последнюю - на третью.

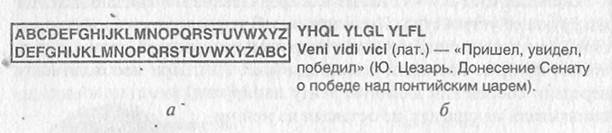

Пример кода Цезаря изображен на рис. 1.5.

Рис. 1.5. Код Цезаря (о) и пример шифрования (6)

Шифр Цезаря относится к так называемому классу моноалфавитных подстановок и имеет множество модификаций.

Решетка Кардано. Широко известны шифры, относящиеся к классу перестановки, в частности «решетка Карданов». Это прямоугольная карточка с отверстиями, чаще всего квадратная, которая при наложении на лист бумаги оставляет открытыми лишь некоторые его части. Число строк и столбцов на карточке четное. Карточка сделана так, что при последовательном ее поворачивании каждая клетка лежащего под ней листа окажется занятой. Карточку поворачивают сначала вдоль вертикальной оси симметрии на 180°, а затем вдоль горизонтальной оси также на 180° (рис. 1.6). И вновь повторяют ту же процедуру

Диск Альберти. Итальянец Альберти (XVI В.) впервые выдвинул идею двойного шифрования - текст, полученный в результате первого шифрования, подвергался повторному шифрованию. В трактате Альберти был приведен его собственный шифр, который он назвал «шифром, достойным королей». Он утверждал, что этот шифр недешифруем. Реализация шифра осуществлялась с помощью шифровального диска, положившего начало целой серии многоалфавитных подстановок. Устройство представляло собой пару дисков - внешний неподвижный (на нем были нанесены буквы в естественном порядке и цифры от 1 до 4) и внутренний - подвижный (на нем буквы были переставлены) (рис. 1.7). Процесс шифрования заключался в нахождении буквы открытого текста на внешнем диске и замену ее на соответствующую (стоящую под ней) букву шифрованного текста. После шифрования нескольких слов внутренний диск сдвигался на один шаг. Ключом данного шифра являлся порядок расположения букв на внутреннем диске и его начальное положение относительно внешнего диска.

Рис, 1.6. Решетка Кардано

Рис. 1.7. Диск Альберти

Таблица Виженера. Неудобство рассмотренных выше шрифтов моноалфавитных подстановок очевидно, так как в случае использования стандартного алфавита таблица частот встречаемости букв алфавита позволяет определить один ила несколько символов, а этого иногда достаточно для вскрытия шифра «<Пляшущие человечки» Конан Дойля или «Золотой жую» Эдгара По). Поэтому, для того чтобы затруднить дешифрование, использовали различные приемы, например таблицу Виженера, представляющую собой квадратную таблицу с числом строк и столбцов, равным количеству букв алфавита (рис 1.8). Чтобы зашифровать какое-либо сообщение, выбирают слово-лозунг (например, «монастырь») И надписывают его над сообщением с необходимым повторением.

Чтобы получить шифрованный текст, находят очередной знак лозунга, начиная с первого, в вертикальном алфавите, а ему - соответствующий знак сообщения в горизонтальном алфавите. На пере сечении ,.выделенных столбца и строки находят первую букву шифра. Очевидно, что ключом к такому шифру является используемый лозунг.

Одноразовый шифровальный блокнот. Примером нераскрываемого шифра может служить так называемый одноразовый шифровальный блокнот. - шифр, В основе которого лежит та же идея, что и в шифре Цезаря. Назовем расширенным алфавитом множество букв алфавита и знаков препинания {.,:;!?0-"<пробел>}, число символов расширенного кириллического алфавита в данном варианте будет равно 44. Занумеруем символы расширенного алфавита числами от О до 43. Тогда любой передаваемый текст можно рассматривать как последовательность {аn} чисел множества А = {О, 1, ... , 43}.

Предположим, что имеем случайную последовательность {cn} из чисел множества А той же длины, что и передаваемый текст - ключ. Складывая по модулю 44 число из передаваемого текста аn с соответствующим числом из множества ключа cn:

аn + cn == bn (mod 44), О ≤ bn ≤ 43,

получим последовательность {bn} знаков шифрованного текста. Чтобы получить передаваемый текст, можно воспользоваться тем же ключом:

аn == bn - cn (mod 44),О ≤ аn ≤ 43.

Рис. 1.8. Таблица Виженера (а) и пример шифрования (6)

У двух абонентов, находящихся в секретной переписке, имеются два одинаковых блокнота. В каждом из них на нескольких листах напечатана случайная последовательность чисел множества А. Отправитель свой текст шифрует указанным выше способом при помощи первой страницы блокнота. Зашифровав сообщение, он уничтожает использованную страницу и отправляет текст сообщения второму абоненту. Получатель шифрованного текста расшифровывает его и также уничтожает использованный лист блокнота. Очевидно, что одноразовый шифр не раскрываем в принципе, так как символ в тексте может быть заменен любым другим символом и этот выбор совершенно случаен.

Методы шифрования. Одноалфавитный метод: Данный метод, пожалуй, самый древний из всех известных методов. В его основе лежит простой способ шифрования: отправитель и получатель зашифрованного документа заранее договариваются об определенном смещении букв относительно их обычного местоположения в алфавите. Например, для кириллицы если смещение равно 1, то буква «А» соответствует букве «Б», «Б» - «В» и т.д. Когда алфавит заканчивается, берут буквы из начала списка. И выходит, например, следующее: из слова КОДИРОВАНИЕ получается ЛПЕЙСПГБОЙЖ.

Частным случаем этого является ранее рассмотренный шифр Цезаря. Очевидно, что произвольный шифр из класса одноалфавитных методов не является шифром Цезаря (если мощность алфавита текста равна n, то число шифров Цезаря равно n, а число всех одноалфавитных шифров – n!). Однако и для таких методов легко предложить способы дешифрования, основанные на статистических свойствах шифрованных текстов, поскольку открытый и закрытый тексты имею одинаковые статистические характеристики.

Шифрование методом перестановки символов. Суть этого метод. заключается в том, что. символы текста переставляются по определенным правилам, при этом используются только символы исходного (незашифрованного) текста. Перестановки в классической крипто графии обычно получают в результате записи исходного текста и чтения шифрованного текста по разным путям геометрической фигур. Простейшим примером перестановки является запись исходно текста по строкам некоторой матрицы и чтение его по столбцам этой матрицы.

Последовательность заполнения строк и чтения столбцов может быть любой и задается ключом, Таким образом, для матрицы размером 8х8 (длина блока 64 символа) возможно 1,6х109 ключей, что позволяет на современных компьютерах путем перебора дешифровать текст. Однако для матрицы размером 16х16 (длина блока 256 символов) существует 1,4хl026 ключей, и перебор их с помощью современных вычислительных средств весьма затруднителен.

Примером применения метода перестановки символов является восьмиэлементная таблица, обладающая совокупностью маршрутов, которые называются «маршруты Гамильтона». Последовательность заполнения таблицы каждый раз соответствует нумерации ее элементов. Если длина шифруемого текста не кратна числу элементов, то при последнем заполнении в свободные элементы заносится произвольный символ. Выборка из таблицы для каждого заполнения может выполняться по своему маршруту, при этом маршруты могут использоваться как последовательно, так и в порядке, задаваемом ключом.

Для методов перестановки характерны простота алгоритма, возможность программной реализации и низкий уровень защиты, так как при большой длине исходного текста в его зашифрованном варианте проявляются статистические закономерности ключа, что и позволяет его быстро раскрыть. Другой недостаток этих методов - легкое раскрытие, если удается направить в систему для шифрования несколько специально подобранных сообщений. Так, если длина блока в исходном тексте равна К символам, то для раскрытия ключа достаточно пропустить через шифровальную систему К - 1 блоков исходного текста, в которых все символы, кроме одного, одинаковы.

Шифрование инверсными символами (по дополнению до 255). Данный метод шифрования является частным случаем одноалфавитной замены в алфавите мощности 256. Суть метода заключается в замене символа АSСII-кодировки с номером i на символ с номером 255 - i. Аналогично проводится и операция расшифрования.

Многоалфавитные методы шифрования. Многоалфавитное шифрование (многоалфавитная замена) заключается в том, что для последовательных символов шифруемого текста используются одноалфавитные методы с различными ключами.

Например, первый символ заменяется по методу Цезаря со смещением 14, второй - со смещением 10 и т.Д. до конца заданного ключа. Затем процедура продолжается периодически. Более общей является ситуация, когда используется не шифр Цезаря, а. последовательность произвольных подстановок, соответствующих одноалфавитным методам.

Более наглядным примером подобного шифрования является метод гаммирования. Этот способ преобразования заключается в том, что символы закрываемого текста последовательно складываются с символами не которой специальной последовательности, именуемой гаммой. Такое преобразование иногда называют наложением гаммы на открытый текст. I

Собственно процедура наложения может осуществляться одним из двух способов:

1) символы закрываемого текста и гаммы заменяются цифровыми 11 эквивалентами, а затем складываются по модулю К:

Тш = (То  Тг) mod К,

Тг) mod К,

где Тш -: шифротекст; То - открытый текст; Тг - гамма; К - количество символов алфавита;

2) символы текста и гаммы представляются в двоичных кодах, а затем каждая пара двоичных разрядов складывается по mod 2.

Стойкость шифрования методом гаммирования определяется главным образом качеством гаммы, которое характеризуется длиною периода и случайностью распределения по периоду.

Длинна периода гаммы - минимальное количество символов, после которого последовательность начинает повторяться. Случайность распределения символов по периоду означает отсутствие закономерностей между появлением различных символов в пределах периода.

Основные требования, предъявляемые методам шифрования информации:

• сложность и трудоемкость процедур шифрования и расшифрования должны определяться в зависимости от степени секретности защищаемых данных;

• надежность закрытия должна быть такой, чтобы секретность не нарушалась даже в том случае, когда злоумышленнику известен способ закрытия;

• способ закрытия и набор используемых служебных данных (ключевых установок) не должны быть слишком сложными. Затраты на защитные . преобразования должны быть приемлемые при заданном уровне сохранности информации;

• выполнение процедур прямо го и обратного преобразования должно быть формальным и как можно проще;

• процедуры прямого и обратного преобразования не должны зависеть от длины сообщения;

• ошибки, возникающие в процессе преобразования, не должны распространяться по системе и вызывать потерю информации. Из-за J10явленця ошибок передачи зашифрованного сообщения по каналам связи не должна исключаться возможность надежной расшифровки текста на приемном конце;

• избыточность сообщений, вносимая закрытием, должна быть как можно меньшей;

• объем ключа не должен затруднять его запоминание и пересылку.

Гистограмма текста. Одним из наиболее известных методов крипто анализа является изучение статистических характеристик шифрованных текстов. Графическое отображение совокупности частот встречаемости символов в тексте называют гистограммой этого текста.

Предположим, что мы имеем дело с методом одноалфавитного шифрования. Зная частоту встречаемости букв в алфавите, можно предположить, какая буква была заменена на данную. Например, часто встречаемая буква «О» заменена на редко встречающуюся букву «Щ».

Следует иметь в виду; что вид гистограммы для стандартного распределения зависит от вида исходного текста следующим образом: если исходный текст содержит символы кириллицы и латинского алфавита, то выводится статистическое распределение для кириллицы и латиницы, если только кириллицы (латиницы), то выводится статистическое распределение для кириллицы (латиницы).